Computervermittelte Kommunikation

Kapitel 4: Kommunikations-Netzwerke

von Margarete Payer

mailto: payer@hdm-stuttgart.de

Zitierweise / cite as:

Payer, Margarete <1942 -- >: Computervermittelte Kommunikation. -- Kapitel

4: Kommunikations-Netzwerke. -- Fassung vom 2001-10-08. -- URL: http://www.payer.de/cmc/cmcs04.htm. --

[Stichwort].

Erstmals veröffentlicht: 1995

Überarbeitungen: 1997-06-23; 5. 5. 1999-05-05 [Revision und

Erweiterung]; 1999-06-09 [Kleine Änderungen], 2001-04-19 [Revision]; 2003-10-08

[Kleine Änderungen]

Anlass: Lehrveranstaltungen an der HDM (früher: HBI) Stuttgart

©opyright: Dieser Text steht der Allgemeinheit zur Verfügung. Eine Verwertung

in Publikationen, die über übliche Zitate hinausgeht, bedarf der ausdrücklichen

Genehmigung der Verfasserin.

Dieser Text ist Teil der Abteilung Computervermittelte

Kommunikation von Tüpfli's

Global Village Library.

Zur Inhaltsübersicht von Margarete

Payer: Computervermittelte Kommunikation.

4.0. Übersicht

- 4.1. Definition und Zweck von Computer-Netzwerken

- 4.2. Arten von Netzwerken

- 4.3. Spezifikationen für Datennetze

- 4.4. Local Area Networks (LAN) -- Lokale Netzwerke

- 4.5. Internetworking -- Verbindung von Netzwerken

- 4.5.1. Virtuelle Private Netzwerke (VPN)

- 4.6. Weiterführende Ressourcen zu

Kommunikations-Netzwerken

4.1. Definition und Zweck von Computer-Netzwerken

Ein Computer-Netzwerk ist ein

Daten-Kommunikationssystem, das zwei oder mehr Computer und Peripheriegeräte verbindet. |

Grundlegende Zwecke von Computer-Netzwerken sind:

- Kommunikationsverbund: Ermöglichung aller Arten von Kommunikation

- Datenverbund: Zugriff auf geographisch verteilte Daten

- Lastverbund: Verteilung von Lasten in Stoßzeiten

- Funktionsverbund: Erweiterung der Möglichkeiten durch Einbeziehung spezieller Rechner

und Systeme

- Leistungsverbund: rechneraufwendige Probleme werden auf mehrere Rechner verteilt

- Verfügbarkeitsverbund: Sicherstellung der Verfügbarkeit auch bei Ausfall eines

einzelnen Rechners oder Systems

4.2. Arten von Netzwerken

Beispiele für Netze:

- ISDN: Dienste-integrierendes digitales Fernmeldenetz

- Breitbandverteilernetze (BVN): Breitbandverteilernetze sind für den simplex-Betrieb

angelegt (z.B. Radio, Fernsehen), so dass ihre Nutzung für Kommunikationssysteme

(duplex!) technische Probleme bietet

- Datennetze / Rechnernetze

Klassifikationsdimensionen:

- Art der übertragenen Daten:

- Laute

- Daten

- Fax, Bilder

- Multimedia

- Technische und betriebliche Spezifikationen (s. unten)

- Verzögerung der Kommunikation:

- sofortige Ausführung von Aufträgen (bzw. Ausführung mit nur geringer Verzögerung)

- Ausführung von Aufträgen mit beträchtlicher zeitlicher Verzögerung: Aufträge werden

gesammelt und zu einem späteren Zeitpunkt durchgeführt: store and foreward

- Eigner und öffentliche Zugangsmöglichkeit:

- öffentlich

- privat

- halböffentlich

- Art der Verwirklichung

- reale Netze

- virtuelle Netze (z.B. Virtuelle Private Netzwerke (VPN), Virtual local area network

(VLAN)

- Geographische Erstreckung:

- Local area network (LAN) -- Lokale Netzwerke

- Metropolitan area network (MAN) -- Netzwerke im städtischen

Bereich

- Wide area network (WAN) -- Weitverkehrsnetz

- Global Area Network (GAN) -- Weltverkehrsnetz

- Vom LAN (WAN) getrenntes Netzwerk für verteilte Speichersysteme (z.B.

Magnetplatten, optische Speicher): die Speicher sind nicht an bestimmte

Server gebunden, sondern stehen über ein eigenes -- vom LAN oder WAN

abgekoppeltes -- Netzwerk allen Rechnern unmittelbar zur Verfügung

- Storage Area Networks (SAN)

- Storage Wide Area Networks (SWAN)

- Funktion

- Front-End-Netz: daran sind Endnutzer angeschlossen

- Back-End-Netz: Zusammenschaltung großer diensterbringender Datenverarbeitungsanlagen

- Backbone-Netz: Zusammenschaltung von Netzen

4.3. Spezifikationen für Datennetze

Nach folgenden technischen und betriebliche Kriterien kann man Datennetze

unterscheiden:

- Technische Erscheinungsform

- Teilstreckennetz: besteht aus Knotenrechnern (Interface Message Processor IMP) sowie

Verbindungen (Leitungen) zwischen den Knoten

- Diffusionsnetz: die Daten werden über das ganze Netz geschickt und dort von den

Empfängern "abgefangen" (z.B. Ethernet-LANs, Satelliten-Netze)

- Netztopologie, z.B.

- Übertragungsmedium, z.B.

- metallische Leiter

- Lichtwellenleiter

- Luft (z.B. WLAN = Wireless LAN, Funk-LAN)

- Schnittstellen

- Übertragungsgeschwindigkeit (Datenrate)

- Schmalbandnetze: bis 2,048 Mbit/s (Europa) bzw. 1,544 Mbit/s (USA)

- Weitbandnetze: 2,048 bis 45 Mbit/s (Europa) bzw. 1,544 bis 34 Mbit/s (USA)

- Breitbandnetze: über 45 Mbit/s (Europa) bzw. über 34 Mbit/s (USA)

- Vermittlungsprinzipien, z.B.

- keine Vermittlung: Diffusionsnetz

- Durchschalte- oder Leitungsvermittlung (circuit switching)

- Speicher- oder Paketvermittlung (Store and forward switching, packet switching)

- Betriebsverfahren, z.B.

- Token passing

- Carrier sensing multiple access / collision detection (CSMA/CD)

- Protokolle

4.4. Local Area Networks (LAN) -- Lokale Netzwerke

Netzwerkbetriebssystem (Network operating system):

- Peer-to-peer: z.B.:

- IBM SNA networks (APPC/APPN Protokolle)

- UNIX Netzwerke mit TCP/IP Protokollen

- Windows NT, Windows 2000 (NetBIOS/NetBEUI oder TCP/IP)

- Napster, Knapster, Gnapster, Wrapster, Gnutella: all diesen Konzepten

ist gemeinsam, dass "jeder Surfer ein Server" ist:

ausgewählte Dateien der Festplatte des einzelnen Nutzers werden mit

Hilfe eines Server-Applets beliebig vielen anderen PC-Anwendern

zugänglich gemacht. Ein Verzeichnissystem sorgt dafür, dass man einfach

herausfinden kann, welche Nutzer gerade was zu bieten haben.

- Untergrund-Internet (Publius. -- Webpräsenz: http://publius.cdt.org/.

-- Zugriff am 2001-04-19), Freenet: sollen die Anonymität und Privatsphäre

eines jeden Surfers dadurch sicherstellen, dass sie einzelnen Dateien in

kleine Puzzlestücke zerteilt und dann verschlüsselt werden, diese Teile

werden auf die Rechner der beteiligten Anwender verteilt. Die Inhalte

lassen sich mittels einer URL-ähnlichen Adressierung aufrufen: das System

setzt dann die Puzzles zusammen und entschlüsselt sie

Lokale Netzwerke auf der Basis der Internetprotokolle nennt man Intranets.

Als Extranets bezeichnet man Netzwerkverbindungen (WANs) von

Unternehmen mit externen Partnern auf der Basis von Internetprotokollen.

Intranets setzen eigentlich einen offenen Umgang mit Informationen voraus,

was mit dem Streben nach Herrschaftswissen, Geheimnistuerei u.ä., die

fester Bestandteil vieler Betriebskulturen sind, kollidiert.

- Dedicated-server, z.B.:

Die Begriffe Workgroup-Computing und Groupware wurden ursprünglich

für proprietäre Protokolle, Programme und Technologien zur Unterstützung der

Zusammenarbeit kleiner Arbeitsgruppen verwendet. (Im Laufe der Zeit wurden diese Begriffe

allerdings immer verwaschener.) Es geht dabei im Prinzip darum, Information gemeinsam zu

nutzen, zu erarbeiten und zu bearbeiten, gleichzeitig oder ungleichzeitig (Vgl.

Workflow-Systeme, die diese gemeinsamen Arbeiten in eine bestimmte organisatorische

Reihenfolge bringen). Solche Systeme sind in erster Linie für geschlossene

Benutzergruppen geeignet; ihr Vorteil liegt in der Möglichkeit, offline mit logisch

gemeinsamen Informationen zu arbeiten (vgl. Lotus Notes, MS-Exchange).

Vernetzte Peripheriegeräte:

Peripheriegeräte (z.B. Drucker) mit speziellen Prozessoren, die Serversoftware

betreiben können. Solche Geräte müssen nicht mehr an einem Rechner angeschlossen sein

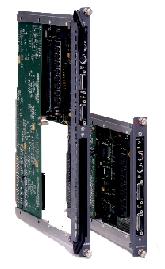

Netzwerkkarte (LAN-Adapter) (LAN controller):

Interface zwischen Netzwerk und Peripheriegerät. Es gibt

- unintelligente Netzwerkkarten: müssen mit einem Computer verbunden sein

- intelligente Netzwerkkarten: alle Netzwerkfunktionen, auch die Software gesteuerten,

werden von Chips auf der Karte durchgeführt

- Netzwerkkarten für drahtlose Netzwerke (Wireless LAN)

Abbildung einer Netzwerkkarte:

Abb.: Ethernetkarte

Kabelsystem bzw. Kabellose Verbindungen

Wireless LANs (WLANs) nutzen kabellose Verbindungen (Infrarot, Funk, Laser).

WWW-Ressourcen zu WLANs:

- WLANA - The Wireless LAN Alliance. -- Zugriff am

2001-04-19. -- URL: http://www.wlana.com/. -- ["The Wireless LAN

Alliance (WLANA) is a non-profit consortium of wireless LAN vendors established to help

educate the market place about wireless LANs and their uses. WLANA develops educational

materials about wireless LAN users' experiences, applications and industry trends."]

Anforderungen an ein LAN:

- Realisierung und Benutzung einer einheitlichen Verkabelung

- Flexibilität inbezug auf anschließbare Endgeräte,

Kommunikationssoftware, logische Organisation des LANs, Wartungskonzept, Betriebskonzept

- Wartungsfreundlichkeit

- leichte Erweiterbarkeit

- unkomplizierte Übertragung

- mechanische Robustheit

- Störungsunempfindlichkeit gegen elektromagnetische und andere

Störungen

- Kostengünstigkeit

- Modularität

- usw. usw.

Weiterführende Ressourcen zu LANs:

FAQ:

Ressourcen in Printform:

- Kauffels, Franz-Joachim: Lokale Netze : Grundlagen, Standards,

Perspektiven. -- 12., aktualisierte und erw. Aufl. -- Bonn : MIPT, ©1999. --

1120 S. : Ill.

-- ISBN 382664087X. -- [Herausragend, sehr praxisbezogen]. -- {Wenn Sie HIER

klicken,

können Sie dieses Buch bei amazon.de bestellen}

4.4.1. Virtuelle LANs (VLANs)

Mittels neuerer LAN-Switches lassen sich Netzwerke in logisch

zusammengehörige Nutzergruppen aufteilen, sogenannte virtuelle Workgroups. Die

daraus entstehende logische Struktur ist eine Vielzahl virtueller LANs (VLAN).

VLANs sind also nicht mehr durch die Hardware-Verkabelung definiert, sondern durch

Zusammenschaltungen inhaltlich zusammengehöriger Einheiten über Hochleistungs-Switches.

Komponenten von VLANs sind:

- Hochleistungs-Switches (mit Routing-Funktion), die angeschlossene Endstationen

verschiedenen Virtuellen LANs zuordnen. Solche Switches erlauben u.a.:

- den flexiblen Aufbau von VLANs

- die Priorisierung von Datenübertragungen

- Unterstützung unterschiedlicher Übertragungsgeschwindigkeiten (z.B. Ethernet, Fast

Ethernet, Gigabit Ethernet)

- Durchsatzraten von mindestens 1 Million (!) Datenpaketen pro Sekunde

- Transportprotokolle für den Datentransport über Backbones und ATM (Asynchronous

Transfer Mode)

- Routing-Lösungen, die den Verkehr zwischen den verschiedenen virtuellen LANs

erlauben

4.5. Internetworking -- Verbindung von Netzwerken

Die Verteilungs-Methode (broadcasting), bei der jedes Datenpaket unabhängig

von der Bestimmungsadresse durch das ganze Netz geschickt wird, ist eine ineffiziente

Ausnützung der Ressourcen. Deshalb verwendet man beim Zusammenschluss von LANs möglichst

andere, gezielte Datenleitungsstrukturen.

Vorteile von Internetworking

"Grundsätzlich kann der Einsatz von Netzkoppelkomponenten eine Reihe von

Vorteilen bieten.

- Die Bildung von Subnetzen und Netzhierarchien oder auch redundanter und dadurch

fehlertoleranter Netzstrukturen kann zu einer übersichtlichen Strukturierung des Netzes

führen.

- Fehler wirken sich im allgemeinen nur in den Teil- oder Subnetzen und nicht global aus

und können somit besser lokalisiert werden.

- Die Überwindung netzspezifischer Beschränkungen (geographische Ausdehnung, maximale

Anzahl von Netzanschlüssen, Kopplung unterschiedlich schneller Netze auf eventuell

verschiedenen Medien etc.) ist wohl das stärkste technische Argument.

- Die leider oftmals vorhandenen unterschiedlichen Netze erfahren eine Homogenisierung auf

den Schichten 2 und 3 (Verbund heterogener Netze).

- Eine Erhöhung der Übertragungskapazität des Gesamtsystems oder auch gezielte

Beseitigung von Engpass-Situationen sind möglich.

- Das wichtigste technische Argument ist die globale Bereitstellung von Netzdiensten,

Daten, Ressourcen und Kommunikationsmöglichkeiten,

- das wichtigste wirtschaftliche [Argument] sind gegebenenfalls Einsparungen an Hard- und

Software durch Reduzierung der Anzahl von Spezialressourcen und organisatorische Vorteile

wie Reduzierung und Zentralisierung von Betreuungspunkten, vereinfachte Wartung, Zwang zur

Vereinheitlichung der DV-Ausstattung etc."

[Kauffels, Franz-Joachim: Lokale Netze. -- 8.,

aktualisierte und erw. Aufl. -- Bergheim : DATACOM, ©1996. -- ISBN

382664087X. -- S. 542f. -- {Wenn Sie HIER klicken,

können Sie dieses Buch bei amazon.de bestellen}] |

Nachteile von Internetworking

"Leider bergen diese Vorzüge auch gleichzeitig die größten Gefahren.

- Bei der Bildung von Netzwerkhierarchien ist man vom technischen Fortschritt extrem

abhängig. Viele der Unternehmen, die z.B. zwischen 1991 und 1994 FDDI-Netze als Backbone

für kleinere LANs wie Ethernet geplant und aufgebaut haben, ärgern sich schwarz, weil

sie in vielen Fällen, nämlich überall dort, wo keine nennenswerten Entfernungen

überbrückt werden mussten, die gleiche Strukturierung ab 1993 auch mit einem

unternehmensweiten Hub erzielt hätten. FDDI ist durch die technischen Entwicklungen von

der Klassifizierung als Backbone-Netz in die Klasse der Endsystem-LANs gerutscht.

- Wird die Strukturierung schlecht oder mit falschen Komponenten durchgeführt, so droht

ein heftiger Irrgarten, der mehr Verwirrung schafft als Struktur hereinbringt.

- Die Koppelelemente selbst bilden eine neue Menagerie für Fehler.

- Dabei sind auch schwere, verteilte Fehler, die bei perfekt funktionierenden

Geräten und leicht falscher Programmierung vorkommen können.

- Wenn man nicht aufpasst, sind Änderungen im Netz schwierig vorzunehmen.

- Leider sind, ebenfalls durch die Entwicklung bedingt, in den Unternehmen bereits

unterschiedliche Generationen von Koppelelemente installiert, die oft nicht

zusammenarbeiten mögen.

Netzspezifische Grenzen und Leistungsengpässe können nur dann überwunden werden,

wenn

- die Organisation stimmt und

- die Leistung der Koppelelemente groß genug ist.

|

[Kauffels, Franz-Joachim: Lokale Netze.

-- 8., aktualisierte und erw. Aufl. -- Bergheim : DATACOM, ©1996. -- ISBN

382664087X. -- S. 543f. -- {Wenn Sie HIER klicken,

können Sie dieses Buch bei amazon.de bestellen}] |

Die Verbindung von Netzwerken ist in verschiedenen Schichten des OSI-Referenzmodells

möglich. Je nach Schicht benötigt man unterschiedliche Zwischensysteme.

Zwischensysteme, die die Verbindung von Netzwerken auf einer höheren Schicht herstellen,

benutzen alle darunter liegenden Schichten.

Arten von Zwischensystemen:

Verbindung auf:

- Schicht 1: Physical Layer -- Bitübertragungsschicht: Repeater: Ein

Repeater ist nur ein Signalverstärker. Er erlaubt, die Reichweite eines Netzwerkes zu

vergrößern, ändert aber die Netzwerk-Struktur nicht. Konzentratoren

fungieren auch als Repeater.

- Schicht 2.1: Media Access Control (MAC) -- Mediumzugriffssteuerung: Bridge:

Eine Bridge verbindet Netzwerke auf der Ebene der Media Access Control (MAC) --

Mediumzugriffssteuerung (Schicht 2.1). Mittels einer Bridge kann man LANs segmentieren:

Statt dass ein Datenpaket durch das ganze Netzwerk geht, prüft die Bridge die Adresse und

leitet ein Datenpaket nur in ein anderes Netzwerksegment, wenn die Bestimmungsadresse im

anderen Segment liegt. Sonst kursiert das Datensegment nur im Segment des Senders (der

Empfänger muss dann ja auch in diesem Segment liegen). Eine Bridge wirkt also vom

Netzwerk-Segment des Empfängers her gesehen wie ein Filter. Mehrere Bridges können in

verschiedenen Topologien miteinander verbunden werden. Es gibt Bridges für Ethernet, für

Token Ring, FDDI und Translation Bridges, die Ethernet und Token Ring Netzwerke

miteinander verbinden können sowie mit den Problemen der TCP/IP Adressierung fertig

werden.

- Schicht 3: Network Layer -- Vermittlungsschicht: Router : Ein Router

verbindet Netzwerke auf der Ebene der Schicht 3: Network Layer -- Vermittlungsschicht.

Router teilen Netzwerke in Regionen auf. Jede Region erhält eine einmalige Netzwerknummer

(vergleichbar der Telefonvorwahlnummer oder der Postleitzahl). Router leiten die

Datenpakete gezielt aufgrund dieser Netzwerknummern weiter. Die Netzwerknummer ist

Bestandteil des Vermittlungsschicht-Kopffeldes des Datenpaketes. Die meisten Router

können Datenpakete für verschiedene Protokolle weiterleiten. Sie tun dies durch

Einkapselung (encapsulation, tunneling) des einen Protokollpakets in einen anderen

Protokoll"umschlag". Die Netzwerknummern werden u.a. von Name Servers verwaltet.

Auf der Vermittlungsschicht (Network Layer) verwenden LANs unterschiedliche Protokolle

(TCP/IP; AppleTalk; Novell NetWare), deshalb verwendet man seit 1986

Multiprotokoll-Router.

- Schichten 5 -7: Session, Presentation, Application Layer -- Kommunikationssteuerungs-,

Datendarstellungs-, Anwendungsschicht: Gateway : Ein Gateway ist ein

Protokollumwandler: es übersetzt Protokolle zwischen völlig unterschiedlichen Netzwerken

(z.B. CompuServe -- Internet).

Die konventionelle Brücken- und Routertechnologie ist nicht mehr zeitgemäß, sie wird

allmählich durch virtuelle Netze (s. unten 4.5.1.)auf der Grundlage

von ATM (Asynchronous Transfer Mode) abgelöst.

Ein Gerät, das gleichzeitig als schnelle Bridge für viele Segmente dient und bei

Bedarf die Funktionen eines Multiprotokoll-Routers übernehmen kann, nennt man Hub

bzw. Wiring Hub. Der Vorteil eines Hub gegenüber einem

Multiprotokoll-Router liegt darin, dass ein Multiprotokoll-Router bei der Verbindung

gleichartiger Netzwerke verlangsamend wirkt, da er die zeitaufwendigen -- aber dann

unnötigen -- Protokoll- und Formatumwandlungen vornimmt; ein Hub reagiert bei der

Verbindung zweier gleichartiger Netzwerke dagegen wie eine schnelle Bridge.

Unternehmensweite Hubs sind meist modular aufgebaut, d.h. in ein gemeinsames Gehäuse

können je nach Bedarf einzelne Module gesteckt werden oder wie bei einer Stereoanlage

können einzelne Module aufeinandergeschichtet werden..

Bei Hubs unterscheidet man:

- unternehmensweite Hubs

- abteilungsweite Hubs

- arbeitsgruppenweite Hubs

Hubs sind also zur Hierarchiebildung geeignet und erlauben damit eine strukturierte

Verkabelung.

Abbildung: strukturierte hierarchische Verkabelung mittels Hubs

Zuordnung der Zwischensysteme zu den Schichten des OSI-Modells:

Anwendung durch

Endnutzer |

|

|

Layer 7

APPLICATION LAYER

Verarbeitungsschicht |

GATEWAY |

|

Layer 6

PRESENTATION LAYER

Darstellungsschicht |

Layer 5

SESSION LAYER

Kommunikationsschicht |

Layer 4

TRANSPORT LAYER

Transportschicht |

|

|

Layer 3

NETWORK LAYER

Vermittlungsschicht |

ROUTER |

HUB |

Layer 2

DATA LINK LAYER

Sicherungsschicht |

BRIDGE |

Layer 1

PHYSICAL LAYER

Bitübertragungsschicht |

REPEATER |

|

Physikalische Verbindung

zwischen

Netzwerkabschlussgeräten |

|

|

Internetworking: Struktur eines Zwischensystems:

ENDSYSTEM 1 |

|

ZWISCHENSYSTEM |

|

ENDSYSTEM 2 |

APPLICATION L. |

|

|

|

APPLICATION L. |

PRESENTATION L. |

|

|

|

PRESENTATION L. |

SESSION L. |

|

|

|

SESSION L. |

TRANSPORTATION L. |

|

|

|

TRANSPORTATION L. |

NETWORK L. |

|

NETWORK L. |

|

NETWORK L. |

DATA LINK L. |

|

DATA LINK L. |

|

DATA LINK L. |

PHYSICAL L. |

|

PHYSICAL L. |

|

PHYSICAL L. |

|

|

|

|

|

| |

= Endpunkt-zu-Endpunkt-Protokolle |

| |

= Protokolle für die Kommunikation zwischen unmittelbar benachbarten

Einrichtungen auf der Übermittlungsstrecke |

Abbildungen von Zwischensystems:

Abb.: Sternrepeater

Abb.: 3Com Edge Router zum Einbau in einen Hub (10 KB)

Abb.: Hub

Abb.: Hubstack

Weiterführende Ressourcen zu Zwischensystemen und Internetworking:

Ressourcen in Printform:

Borowka, Petra <1958 - >: Internetworking : Konzepte,

Komponenten, Protokolle, Einsatz-Szenarios. -- 3., erweiterte und

aktualisierte Aufl. -- Bonn : MIPT, ©2000. -- 855 S. : Ill. --

ISBN 3826640691

. -- [Grundlegend]. -- {Wenn Sie HIER

klicken,

können Sie dieses Buch bei amazon.de bestellen}

4.5.1. Virtuelle Private Netzwerke (VPN)

Ziel Virtueller Privater Netzwerke ist eine sichere (private) Verbindung über ein

öffentliches, unsicheres Medium (z.B. das Internet).

Dabei sind folgende Probleme zu lösen:

- auf Seiten des Benutzers: Benutzerauthentifizierung: die Identität und

Zugangsberechtigung des Benutzers muss fälschungssicher festgestellt werden

- bei der Übertragung über das öffentliche Medium:

- Sichere Verschlüsselung der Daten

- werden über das Internet Corporate Networks verbunden, die nicht die Internetprotokolle

(TCP/IP) benutzen: Tunneling, d.h. Einbettung eines Nicht-TCP/IP-Protokolls in TCP/IP: im

Wesentlichen erhält dabei jedes Datenpaket einen IP-Header

- Auf Seiten von Benutzer und Partner (Corporate Network): Verwendung des gleichen

VPN-Protokolls: die Protokolle PPTP (Point-to-Point-Tunneling Protocol), L2F (Layer 2

Forwarding) und L2TP (Layer 2 Tunneling Protocol) packen die lokalen

Datenpakete in

IP-Pakete, die dann mittels des Point-to-Point-Protocol (PPP) über das Internet geschickt

werden

- beim privaten Corporate Network:

- Datenauthentifizierung: Überprüfung, ob die Daten tatsächlich vom angegebenen

Empfänger stammen und ob sie unterwegs verändert wurden

- Benutzerprofil: Erlaubnis für den Benutzer, bestimmte Dienste, Anwendungen und

Ressourcen zu verwenden

An einem Standard für die Paketstruktur von VPNs über das Internet arbeitet die IP

Security Protocol (ipsec) Working Group der Internet

Engineering Task Force. Homepage von ipsec: URL: http://www.ietf.org/html.charters/ipsec-charter.html.

-- Zugriff am 2001-04-19

WWW-Ressourcen zu VPNs:

Virtual Private Network Consortium (VPNC). -- Zugriff am

2001-04-19.

-- URL: http://www.vpnc.org. -- ["VPNC is the

international trade association for manufacturers in the VPN market.", dort auch die

VPN Standards (RFCs und Internet

Drafts)]

Ferguson, Paul (Cisco); Huston, Geoff (Telstra): What is a VPN. --

Zugriff am 2001-04-19. -- URL: http://www.employees.org/~ferguson/vpn.pdf.

-- [Ausführliche Darstellung verschiedener Lösungsansätze für VPNs]

Weiterführende Ressourcen in Print-Form:

Scottt, Charlie; Wolfe, Paul, Erwin, Mike: Virtuelle Private

Netzwerke. -- Beijing [.u.a.] : O'Reilly, ©1999. -- 216 S. : Ill. -- Einheitssachtitel:

Virtual private networks <dt.>. -- ISBN 3-89721-123-8. -- [Empfehlenswert]. --

{Wenn Sie HIER

klicken, können Sie dieses Buch bei amazon.de bestellen}

4.6. Weiterführende Ressourcen zu Kommunikations-Netzwerken

Laufend gute Informationen zu den Entwicklungen findet man in der Wochenzeitschrift:

Computerwoche : Nachrichten, Analysen, Trends. -- ISSN 0170-5121. --

Webpräsenz: http://www.computerwoche.de.

-- Zugriff am 2001-04-19

Zum nächsten Kapitel:

Kapitel 5: Beispiele für Netzwerke/

![]()